Надежные узлы через реестр

Оглавление:

Надежные узлы через реестр

А как вы определили, что адрес не прописывается? Наверное, посмотрели в свойствах IE -> вкладка Безопасность -> Надежные узлы? Там оно и не будет отображаться, если задано политикой (не знаю почему, но это так — во всяком случае, для IP-адресов).

Просто зайдите на этот адрес и убедитесь, что в правом нижнем углу IE галочка в зелененьком кружке и текст «Надежные узлы».

Последний раз редактировалось Petya V4sechkin, 15-02-2008 в 13:15 .

Если же вы забыли свой пароль на форуме, то воспользуйтесь данной ссылкой для восстановления пароля.

Сообщения: 788

Благодарности: 130

Поподробнее!

Лучше со скриншотом )

Описание политики читали?

Вдогонку:

А политика точно применяется?

Попробуйте gpupdate /force на клиентском компьютере

И перегрузиться!

——-

Сообщение помогло? Нажмите внизу ссылку «Полезное сообщение«.

Сообщения: 48052

Благодарности: 13587

GreenIce, еще посмотрите на клиенте Пуск -> Выполнить -> rsop.msc

И проверьте не только в Конфигурации компьютера, но и Конфигурации пользователя.

Да читал, только у меня руская версия. Адрес задавал именем или ip . На клиенте проверял gpresul политика применяется и прописывается в реестр.

Делал блокирование наследования всех политик и прописывал только эту. Не помогло. Скрикшот не могу я с телефона в интернете, безопасность не разрешает.

Да клиент на w2000sp4 ie6.1

в 2000 нет оснастки rsop.msc результирующую политику смотрел там все красиво прописывается только один параметр. только толку нет

Сообщения: 447

Благодарности: 17

Сообщения: 371

Благодарности: 24

——-

Это не ошибки, это промахи стилуса 🙂

forum.oszone.net

Программно добавлять надежные сайты в Internet Explorer

Я делаю проект автоматизации IE с использованием WatiN.

При нажатии на файл, который нужно загрузить, я получаю следующее в информационной строке Internet Explorer:

Чтобы защитить вашу безопасность, Internet Explorer заблокировал это сайт от загрузки файлов к вам компьютер.

Чтобы загрузить отчет, я могу вручную добавить сайт в список надежных сайтов в Internet Explorer, но я бы предпочел проверить программно в .NET, чтобы узнать, надежен ли сайт и добавить его в список, если он не.

FYI, я в настоящее время использую IE7.

В принципе, похоже, что все, что вам нужно сделать, это создать раздел реестра

то значение REG_DWORD с именем «http» со значением == 2

Вот реализация, которую я придумал для записи ключей реестра в .NET.

Спасибо, что поставил меня в правильном направлении, Бен.

Рад, что я наткнулся на ваши публикации. Единственное, что я могу добавить к отличным вкладам, заключается в том, что другой ключ реестра используется всякий раз, когда URI содержит IP-адрес, то есть адрес не является полным доменным именем.

В этом случае вы должны использовать альтернативный подход:

Представьте, что я хочу добавить IP-адрес на доверенные сайты: скажем, 10.0.1.13, и мне все равно, какой протокол.

В разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Ranges я создаю ключ, например. «Range1» и внутри, которые создают следующие значения:

A DWORD с именем «*» и значением 0x2 (для всех протоколов (*) и доверенного сайта (2)) Строка с именем «: Диапазон» со значением «10.0.1.13»

В дополнение к добавлению домена в список доверенных сайтов вам также может потребоваться изменить параметр «Автоматически запрашивать загрузку файлов» для зоны «Надежные узлы». Чтобы сделать это программно, вы изменяете ключ/значение:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2 @2200

Измените значение 3 (Отключить) на 0 (Включить). Вот код С# для этого:

Ниже приведена реализация добавления надежных сайтов программно в IE на основе кода Even Mien. Он также поддерживает доменное имя и IP-адрес. Ограничение не может быть определено конкретным протоколом, вместо этого он просто использует «*» для всех протоколов.

Использование powershell довольно просто.

Если веб-сайт может добавить себя на доверенные сайты, теперь это будет плохо.

Я не совсем согласен — если браузер запрашивает у пользователя разрешение, возможность добавления сайта на доверенные сайты может значительно упростить пользовательский интерфейс, где пользователь доверяет домена и требует правильного отображения страницы.

Альтернативой является то, что пользователь должен вручную перейти в интернет-параметры, чтобы добавить домен, который для моих пользователей не является жизнеспособным.

Я ищу способ php или javascript для сайта, чтобы добавить себя либо через некоторый IE api, либо через реестр, как вы так объяснили выше!

нашли эти возможные решения:

qaru.site

Безопасная работа в Интернет: настройки Internet Explorer. Часть 2

Для того чтобы во время проведения во всемирной сети Интернет пользователи себя чувствовали защищенными, командой разработки Internet Explorer были разработаны специальные зоны безопасности, которых нет у остальных веб-браузеров. О настройке их параметров и пойдет речь в этой статье.

В составе Internet Explorer-а есть пять зон безопасности:

- Локальная машина. Настройки безопасности для страниц, которые выполнятся локально. Веб-браузер вам не предоставляет возможностей редактировать настройки безопасности для данной зоны;

- Интернет. Эта зона безопасности применяется для всех веб-сайтов, которые не расположены в остальных трех зонах;

- Местная интрасеть. К данной зоне безопасности принадлежат веб-сайты, которые располагаются в сети вашей организации или в рабочей сети;

- Надежные узлы. В эту зону добавляются сайты, которые считаются не опасными для вашего компьютера;

- Ограниченные узлы. В эту зону входят веб-сайты, которые считаются потенциально опасными для вашего компьютера и данных.

- 0 – Локальный компьютер;

- 1 – Местная интрасеть;

- 2 – Надежные узлы;

- 3 – Интернет;

- 4 – Ограниченные узлы.

- Сохранение копии XPS-документа на компьютере;

- Поиск слова или фразы в доступном только для чтения XPS-документе;

- Переход на конкретную страницу путем ввода номера страницы или перемещения вперед и назад по страницам документа;

- Увеличение или уменьшение масштаба для повышения удобочитаемости текста и картинок;

- Просмотр на экране одновременно одной или более страниц;

- Цифровое подписание XPS-документа;

- Управление доступом к документу и длительностью этого доступа с помощью применения разрешений документа;

- TemplatePolicies

- ZoneMap

- Zones

- Установки вредоносного ПО;

- Заражению компьютера вирусами;

- Внесению не добросовестных изменений в реестр системы, что повлечет еще больше проблем в работе;

- Обратная связь с мошенником, который просто скачает всю информацию с вашего компьютера.

- Убедитесь, что блокируемый материал, ссылка или плагин по истине не принесут вашему ПК вреда;

- Он должен относиться к желаемому сайту или иметь идентичное название с программой;

- Проверьте данный адрес в поисковике и отзывы по нему – это очень часто спасает от мошеннических и вредоносных программ.

- При выдаче блокировки узла – в правой стороне строки адреса будет отображаться сообщение, что «Плагин заблокирован» или сайт будет отображать ошибку, что «Ваше подключение заблокировано и будет перечеркнут httpв адресной строке.

- Кликаем по сообщению о блокировке или зачеркнутому http в адресно строке и нам дается варианты на выбор: «Разрешить доступ к сайту/плагину» или «Продолжить блокировку ненадежного узла».

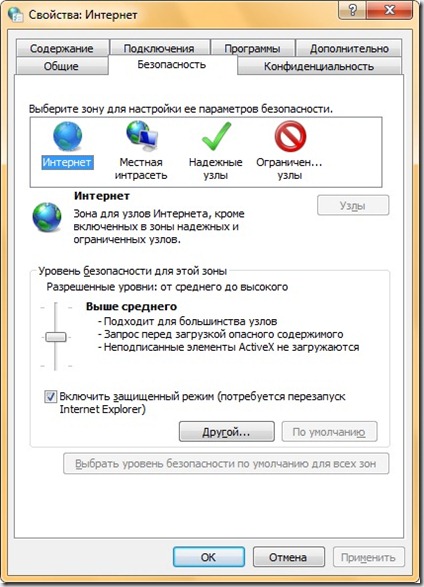

Для того чтобы настроить параметры безопасности для любой зоны, откройте диалоговое окно «Свойства обозревателя» и перейдите на вкладку «Безопасности». Находясь на данной вкладке, в разделе «Выберите зону для настройки ее параметров безопасности» выберите нужную вам зону и соответствующий уровень безопасности. В веб-браузере Internet Explorer установлено пять уровней безопасности: Высокий – применяется в зоне «Ограниченные узлы», Выше среднего – к зоне для узлов Интернета, Средний – к зоне «Надежные узлы», Ниже среднего – применяется к зоне «Местная интрасеть» и Низкий, который применяется к зоне локального компьютера.

Простейшим методом изменения параметров безопасности для выбранной вами зоны является перемещение ползунка из области «Уровень безопасности для этой зоны» в нужное положение. На следующей иллюстрации изображена вкладка «Безопасность» с выбранной зоной «Интернет»:

Рис. 1. Вкладка «Безопасность» веб-браузера Internet Explorer

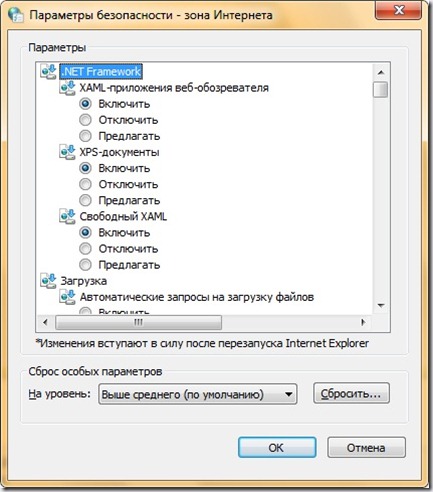

Существует возможность просмотра и изменения конкретных параметров безопасности. Для этого после того как вы выберите изменяемую зону безопасности, нажмите на кнопку «Другой». На следующей иллюстрации отображено диалоговое окно настроек параметров безопасности для зоны «Интернет»:

Рис. 2. Диалоговое окно параметров безопасности для зоны Интернет

Как вы уже, наверное, догадались, помимо средств графического интерфейса, в приложениях операционных систем Windows есть возможность вносить идентичные изменения средствами системного реестра. К счастью, вы можете управлять всеми 48 параметрами безопасности пяти зон веб-браузера Internet Explorer при помощи реестра. Все параметры для пяти зон безопасности находятся в следующем разделе: HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows\ CurrentVersion\Internet Settings\Zones, где вы можете найти пять вложенных разделов с цифрами от 0 до 4. Каждый из этих разделов отвечает за определенную зону, а именно:

В следующих подразделах вы узнаете о каждом параметре безопасности и об их настройках в реестре.

XAML-приложения веб-обозревателя

XBAP (XAML browser applications — приложения обозревателя XAML) объединяет возможности веб-приложений и многофункциональных клиентских приложений. Как веб-приложения, XBAP может быть помещен на веб-сервере и запущен из Internet Explorer. Как многофункциональное клиентское приложение, XBAP может воспользоваться преимуществами возможностей WPF. Разработка XBAP также аналогична многофункциональной клиентской разработке. Далее представлены настройки реестра, которые относятся к этому параметру:

;XAML-приложения веб-обозревателя

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2400»=dword:00000003

;0 — включить

;1 — предлагать

;2 — никакой опции

;3 – отключить

XPS-документы

XPS-документ — это любой файл, сохраненный в формате XML Paper Specification (XPS). Хотя XPS-документы (.xps файлы) можно создавать при помощи любой программы, просматривать XPS-документы можно при помощи средства просмотра XPS. При наличии Microsoft .NET Framework 3.0, средство просмотра работает с веб-браузером Internet Explorer. Данная настройка управляет возможностью Internet Explorer отображения документов формата XPS и их загрузки.

При открытии XPS-документа в окне Internet Explorer, появляются две дополнительные панели инструментов, одна над и одна под XPS-документом. Каждая панель инструментов предоставляет возможности просмотра и управления XPS-документами, в том числе:

Параметр системного реестра, отвечающий за данную опцию:

;XPS-документы

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2401»=dword:00000003

;0 — включить

;1 — предлагать

;3 – отключить

Свободный XAML

Свободные файлы XAML являются XAML-файлами, которые не могут быть идентифицированы с помощью пакета URI. Это означает, что они не являются файлами ресурсов, содержимого или начального узла.

Когда переход к свободным файлам XAML осуществляется непосредственно из Internet Explorer, они безопасно изолируются с помощью набора разрешений зоны Интернета по умолчанию.

Однако поведение безопасности изменяется при переходе к свободным файлам XAML из NavigationWindow или Frame в изолированном приложении.

В обоих случаях свободный файл XAML, к которому осуществляется переход, наследует разрешения от главного приложения. Такое поведение может быть нежелательно с точки зрения безопасности, особенно в том случае, если свободный файл XAML был создан недоброжелателями. Этот тип содержимого известен как внешнее содержимое, а Frame и NavigationWindow могут быть настроены так, чтобы изолировать его при переходе. Этот параметр управляет способностью Internet Explorer переходить к файлам XAML и освобождать их. Настройки предоставлены ниже:

;Свободный XAML

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2402»=dword:00000003

;0 — включить

;1 — предлагать

;3 – отключить

Автоматические запросы на загрузку файлов

Следующая настройка позволит определить, будете ли вы получать запрос при загрузке файлов, инициированной не ими. Независимо от состояния этого параметра, диалоговое окно загрузки файлов, инициированное пользователями, отображается всегда.

Если следующая настройка активна, то при попытке автоматической загрузки файла вы увидите диалоговое окно загрузки файлов. Если же эта настройка отключена, автоматически инициируемые загрузки файла блокируются, и вместо диалогового окна загрузки файла вы увидите сообщение на панели информации. Можно щелкнуть панель информации и разрешить выдачу запроса загрузки файла.

;Автоматические запросы на загрузку файлов

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2200»=dword:00000003

;0 — включить

;3 — отключить

Загрузка файла

Эта настройка позволяет управлять разрешением загрузки файлов из выбранной вами зоны. Этот параметр определяется зоной, в которой находится страница со ссылкой, вызывающей загрузку, а не той, из которой доставляется загружаемый файл. Если текущая настройка включена, то загрузка файлов из этой зоны разрешена. Параметр, отвечающий за данную опцию следующий:

;Загрузка файла

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«1803»=dword:00000003

;0 — включить

;3 — отключить

Загрузка шрифта

Текущая настройка позволяет управлять разрешением загрузки HTML-шрифтов с веб-страниц этой зоны. Если этот параметр активен, HTML-шрифты можно загружать автоматически. Если из раскрывающегося списка выбран параметр «Запросить», то вы каждый раз будете получать запрос загрузки HTML-шрифтов. Настройка в реестре следующая:

;Загрузка шрифта

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«1604»=dword:00000003

;0 — включить

;1 — предлагать

;3 — отключить

Запуск компонентов, не снабженных сертификатом Authenticode

Authenticode — технология корпорации Майкрософт, использующая стандартную для отрасли криптографию в целях подписания кода приложения цифровым сертификатом, который удостоверяет подлинность издателя приложения. Используя технологию Authenticode для развертывания приложения, ClickOnce помогает предотвратить феномен «Троянского коня», когда злоумышленники представляют вирус или другую вредоносную программу как легальную программу, поступающую из авторитетного, заслуживающего доверия источника.

Существуют различные типы сертификатов Authenticode, каждый из которых настроен для разных типов подписания. Для приложений ClickOnce необходимо иметь сертификат Authenticode, который пригоден для подписания. При попытке подписать приложение ClickOnce с помощью сертификата другого типа, например цифрового сертификата электронной почты, он не будет работать. Настройки для этой опции описаны ниже:

;Запуск компонентов, не снабженных сертификатом Authenticode

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2004»=dword:00000003

;0 — включить

;1 — запрашивать

;3 — отключить

Запуск компонентов, снабженных сертификатом Authenticode

Эта настройка позволяет управлять выполнением компонентов .NET Framework из Internet Explorer, подписанных с помощью Authenticode. Эти компоненты содержат управляемые элементы из тега объекта и управляемые EXE-файлы, обращение к которым производится через ссылку.

Если данный параметр включен, то Internet Explorer будет выполнять подписанные управляемые компоненты. Если в раскрывающемся списке выбран вариант «Запрашивать», то вы будете получать запрос на выполнение подписанных управляемых компонентов. Настройки для этой опции:

;Запуск компонентов, снабженных сертификатом Authenticode

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

«2001»=dword:00000003

;0 — включить

;1 — запрашивать

;3 — отключить

winlined.ru

Управление безопасностью Internet Explorer

Управление безопасностью Internet Explorer

Архив номеров / 2005 / Выпуск №4 (29) / Управление безопасностью Internet Explorer

НАТАЛЬЯ МЕЛЬНИКОВА

НАТАЛЬЯ МЕЛЬНИКОВА

Управление безопасностью Internet Explorer

Проблема защиты клиентского рабочего места становится всё более и более актуальной. Это связано с рядом причин, но в первую очередь – со смещением вектора атак с серверного на клиентское программное обеспечение. Статистика инцидентов показывает, что больший процент нарушений компьютерной безопасности как в корпоративном, так и в частном секторе, происходит именно посредством компрометации рабочих мест пользователя.

К сожалению, проблеме защиты приложений пользователя уделяется меньше внимания, чем защите серверов. В современных корпоративных информационных системах большинство средств защиты сконцентрировано на периметре сети, и если они были обойдены, сеть становится беззащитной. Злоумышленник получает доступ к рабочей станции и соответственно ко всем ресурсам сети, с которыми может работать пользователь. Этого вполне достаточно для решения широкого спектра задач – от рассылки спама и сбора конфиденциальной информации до промышленного шпионажа.

Конечно, индустрия не стоит на месте, и появляются новые методы и продукты для защиты приложений пользователя. Однако, как показывает практика, на настоящий момент их недостаточно. Недавно опубликованное исследование российских специалистов в области информационной безопасности [1] показывает, что для обхода большинства современных средств защиты клиентских приложений достаточно умения работы с программой «Блокнот» и элементарных навыков программирования на VBScript.

Наиболее часто рассматриваемым в данном контексте приложением является браузер Internet Explorer. Его возможности не только обеспечивают создание многофункциональных интерактивных веб-приложений, но позволяют злоумышленнику повышать свои привилегии на рабочей станции пользователя. В связи с большим количеством уязвимостей в IE, опубликованных во второй половине прошлого года, в сообществе специалистов в области безопасности довольно бурно обсуждается идея перехода на альтернативные программы работы с World Wide Web. Даже такая уважаемая организация, как CERT, не удержалась от спекуляций на эту тему [2].

Однако при попытке заменить Internet Explorer в корпоративных сетях администратору приходится столкнуться с некоторыми проблемами. Первая – отсутствие необходимых функциональных возможностей. Многие распространенные серверные приложения, такие как Outlook Web Access, SharePoint Portal Server активно используют различные расширения DHTML, реализованные только в Internet Explorer. Многие клиентские приложения также используют COM-объекты Internet Explorer для формирования интерфейса пользователя. Таким образом, на клиентском рабочем месте оказывается две программы для работы с WEB – Internet Explorer для обращения к корпоративным приложениям, и альтернативный браузер для выхода в Интернет. Это снижает удобство использования и повышает вероятность возникновения пользовательских ошибок. Кроме того, возникает ряд дополнительных проблем.

Усложняется задача управления сетью. Поскольку большинство из альтернативных программ работы с WWW не поддерживает функции централизованного управления (тиражирование конфигурационных файлов через групповые политики – не самый удобный путь), повышаются затраты на поддержку клиентских машин. Вновь встает задача управления оперативными обновлениями, поскольку миф об отсутствии ошибок в альтернативных браузерах, как и предполагалось [3], был быстро развеян. Выходят обновления и новые версии программ, но современные средства управления обновлениями (и поиска уязвимостей) их не поддерживают, и администратору приходится следить за актуальностью версий программ самостоятельно.

Кроме того, в сети на основе Active Directory часто происходит снижение уровня безопасности, поскольку вместо привычных протоколов аутентификации NTLMv2 и Kerberos начинают использоваться гораздо более уязвимые механизмы Digest или Basic. Не всегда хорошо работает аутентификация с использованием клиентских сертификатов из хранилища Windows или Smartcard.

Учитывая все вышеперечисленное, вполне вероятно предположить, что снижение рисков, которое сулит переход на альтернативные браузеры, не окупит повышения затрат на эксплуатацию.

Давайте рассмотрим стандартные возможности настройки Internet Explorer, использование которых позволяет поднять уровень защищенности клиентских рабочих мест на довольно высокий уровень. Дополнительным преимуществом использования данных настроек является то, что они легко тиражируются с помощью стандартных средств управления корпоративной сетью на базе Windows, таких как Active Directory.

Основным средством настройки безопасности интернет-приложений Microsoft были и остаются зоны безопасности. Зоны безопасности представляют собой группы адресов (URL), которым соответствуют те или иные настройки подсистемы безопасности. Настройки Internet Explorer сохраняются в разделах HKLM(HKCU) Software\Microsoft\Windows\ CurrentVersion\Internet Settings.

По умолчанию Internet Explorer считывает настройки из ветви HKCU, однако это поведение можно изменить. Установка значения Enabled в параметре объекта групповой политики (ОГП) Computer Configuration\Administrative Templates\ Windows Components\Internet Explorer\Security Zones: Use only machine settings присваивает значение параметру реестра. HKLM\Software\Policies\Microsoft\Windows\CurrentVersion\ Internet Settings\Security_HKLM_only равным 1, после чего Internet Explorer начинает использовать настройки из ветви HKLM.

Поскольку разрешения на ветвь HKLM запрещают поль-зователю модифицировать значения, содержащиеся в нижележащих разделах, то у него не будет возможности изменить параметры, назначенные администратором. В большинстве случаев рекомендуется задействовать данную настройку, поскольку пользователь или вредоносное программное обеспечение, работающее в его контексте безопасности, может менять настройки браузера, снижая уровень защищенности. Примером может являться троянская программа Win32.Secdrop.C [4], при установке разрешающая загрузку и запуск неподписанных компонентов ActiveX из Internet.

В случае если задействована эта настройка, все параметры Internet Explorer необходимо изменять в ветви HKLM (или разделе Computer Configuration ОГП). Соответственно, если для изменения параметров будут задействованы сценарии, то необходимо использовать те из них, которые выполняются с достаточными привилегиями, а именно – Startup Script и Shutdown Script. Кроме того, для применения параметров необходимо, чтобы отработала групповая политика уровня компьютера, что в некоторых случаях требует перезагрузки. Ещё одной потенциальной проблемой является то, что исчезает возможность персонифицировать настройки Internet Explorer для разных пользователей одного и того же компьютера. Однако необходимость в различных настройках IE для разных пользователей является скорее исключением, чем правилом.

Для настройки зон безопасности используются следующие подразделы: HKLM(HKKU)\Software\Microsoft\Windows\CurrentVersion\Internet Settings:

Раздел TemplatePolicies содержит предопределенные уровни безопасности, которые в дальнейшем могут использоваться для настройки зон. Этот раздел содержится только в ветке HKLM, и модифицировать его не рекомендуется, поскольку такая операция затруднит процесс восстановления стандартных настроек в случае возникновения сбоев.

В разделе ZoneMap описывается привязка узлов и доменов к зонам безопасности. Подраздел Domains содержит иерархическую структуру, в которой в качестве ключей выступают имена доменов и узлов, параметры описывают протоколы, а значения параметров указывают на номер зоны безопасности. Нижеприведенная структура разделов реестра указывает на то, что при обращении к серверу www.isc2.org по протоколу https будут задействованы настройки второй зоны безопасности (Trusted Sites, Доверенные узлы): ZoneMap –> Domains –> sc2.org –> www –> https (DWORD)=2.

Структура может быть более сложной. Например, следующий вариант предписывает при обращении к любому узлу в домене *.microsoft.com по протоколу https использовать зону безопасности Trusted Sites. Для обработки содержимого страниц на сервере www.microsoft.com, полученных по протоколу http, будут использоваться настройки зоны Internet: ZoneMap –> Domains –> microsoft.com –> https (DWORD)=2, www –> http (DWORD)=3.

Если клиентом является Microsoft Windows Server 2003 и задействована опция Internet Explorer Enhanced Security Configuration, то настройки следует сохранять в подразделе EscDomains, а не Domains.

В случае если разграничение уровня безопасности происходит не на основе FQDN, а с помощью IP-адресов, задействуется подраздел Ranges.

Нижеприведенная структура описывает ситуацию, когда для IP-адресов, принадлежащих сети 10.1.1.0/24, используется зона безопасности Trusted Sites: ZoneMap –> Ranges –> Range1 –> * (DWORD)=2, :Range (SZ)=10.1.1.1-10.1.1.254.

В подразделе ProtocolDefaults описывается, какая зона будет задействована в случае использования того или иного протокола, если дополнительные правила не применимы. По умолчанию большинство протоколов используют зону 3 – Internet.

Кроме описанных параметров оказывать влияние на то, какая зона безопасности будет использоваться для обработки содержимого того или иного сервера, может значение параметра Flags, содержащегося в разделе, описывающем зону.

Например, по умолчанию этот параметр для зоны 1 (Intranet) имеет значение 219: HKLM(HKCU)\Software\Micro-soft\Windows\CurrentVersion\Internet Settings\Zones\1:

Это значение формируется на основе параметров битовой маски (таблица 1) и содержит значения 128, 16 и 8. Соответственно в зону Intranet будут автоматически включаться те узлы, обращение к которым произошло по имени Net BIOS и узлы, работающие не через Proxy-сервер (параметр HKLM(HKCU)\Software\Microsoft\Windows\CurrentVersion\ Internet Settings\ProxyOverride).

samag.ru

Надежные узлы связи в Google Chrome

Браузер Google Chrome отличается по своему «движку» (платформе, на которой он функционирует) от браузеров по типу Mozilla или Opera многими дополнительными модулями и встроенными плагинами.

Браузер Google Chrome отличается по своему «движку» (платформе, на которой он функционирует) от браузеров по типу Mozilla или Opera многими дополнительными модулями и встроенными плагинами.

Одним из таких отличий является улучшенная система защиты браузера от вредоносных сайтов и недоброжелательных плагинов.

Когда не опытный пользователь ПК и интернета скачивает и устанавливает не официальный продукт, он подвергает себя следующим рискам:

Поэтому, чтобы обезопасить узлы связи с интернетом, браузер Google Сhrome, являясь «мостом» между мировой сетью и вашим компьютером позволяет себе блокировать часть действий при работе с ним. Так и происходит блокировка узлов.

Устраняем не желаемую блокировку и добавляем надежные узлы

Но не все такие блокировки логически необходимы и должны быть. Как и любая другая система – такая защита не идеальная.

Поэтому разработчики браузера Хром добавили возможность пользователю самостоятельно добавлять перечень сайтов/плагинов в надежные узлы и использовать его на свой страх и риск.

Итак, чтобы разблокировать узел и добавить его в надежные, необходимо сперва сделать следующие действие:

Если не вызывает подозрение – приступаем к разблокировки узла и внесения сайта/плагина в надежные.

Для этого выполняем все по пунктам:

Такие простые действия должны разблокировать доступ и внесут плагин/ссылку в надежные узлы. Также рекомендуем не доверять своей интуиции и не добавлять в надежные узлы расширение и плагины, которые могут быть схожи с официальными. Все следует проверять и читать отзывы.

brauzergid.ru